Kritizovaný návrh Evropské komise, který by umožnil plošnou kontrolu digitální komunikace, a vedl tak k bezprecedentnímu narušení soukromí, snad konečně opravdu spadl pod stůl. Co víc, Evropská komise nyní za svou snahu ovlivnit za pomoci cílené reklamy veřejnost čelí stížnosti od rakouské organizace NOYB (None of Your Business). Tu založil „postrach digitálních korporací“, šestatřicetiletý právník Max Schrems, jehož aktivity již více než deset ovlivňují evropskou legislativu na poli ochrany soukromí. Uvidíme, jak se mu zadaří tentokrát.

V minulém dílu jsme se seznámili se základními informacemi a nástroji, které by měl znát úplně každý, kdo využívá digitální technologie a rád by měl své soukromí alespoň trochu pod kontrolou. Nyní lehce přitvrdíme a podíváme se na digitální stopu optikou člověka, jehož občanské aktivity přesahují čtyřletý cyklus, kdy se s předběžnou znechuceností došourá k volební urně. Člověka, který se občas zúčastní demonstrace nebo dokonce demonstraci či občanskou aktivitu přímo organizuje.

Ztotožňovat lidi z českých demonstrací dnes může s určitou mírou úspěšnosti de facto každý.

Připomeňme, že stejně jako je důležitá anonymita hlasování u samotných voleb, je důležitá anonymita i u demonstrací či jiného občanského projevování. Někdo sice dává své politické názory a volby rád na odiv (nejčastěji důsledným měněním profilových obrázků na sociálních sítích), tuto zálibu však nesdílejí všichni. Právě anonymita, respektive pocit, že něco je pouze naše a ne všichni o tom musí vědět, nám dovoluje být sebou samými, bez ohledu na to, co se zrovna společensky hodí a co je přijatelné. „Kdo nemá co skrývat, není ničím,“ opakuje ve svých textech americká teoretička Shoshana Zuboff.

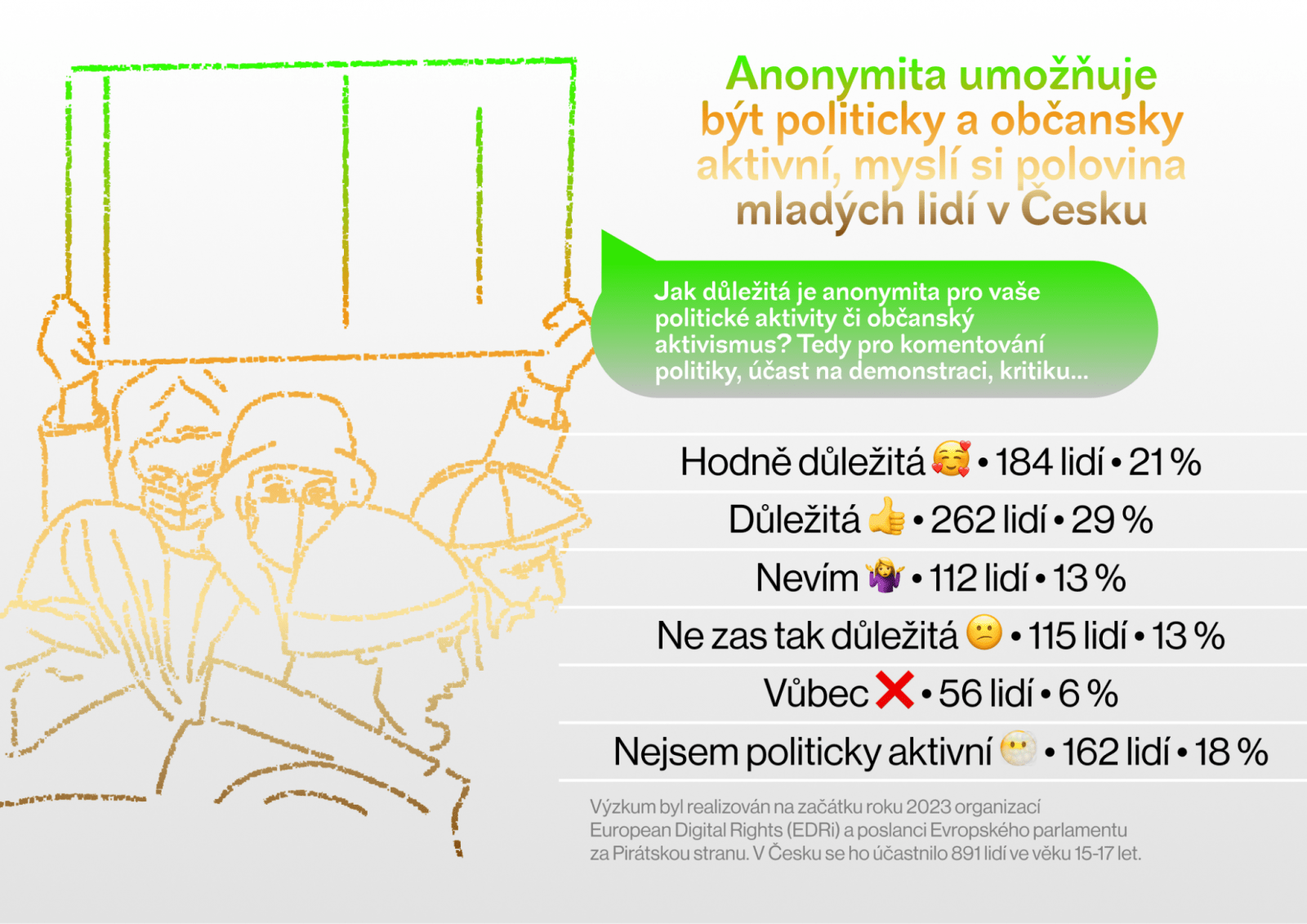

Ukázalo se to i v letošním celoevropském výzkumu, kterého se zúčastnila i téměř tisícovka mladých lidí z Česka. Téměř dvě třetiny z nich by dle výsledků nesouhlasily se ztrátou anonymity digitální komunikace. Za hodně důležitou pak označilo anonymitu přímo při politických aktivitách či občanském aktivismu 21 procent lidí, 29 procent pak za důležitou. Bohužel, právě anonymita je to, čeho se v současné době na živých demonstracích – a zdůrazněme, že je jedno, za co či proti čemu – zásadně nedostává.

Všichni jsme ztratili tvář

Hlavním důvodem jsou pokročilé systémy na rozpoznávání tváří. Mluví se o nich zejména v souvislosti s Čínou, ale i na leckterých místech v Evropě se kamerám s funkcí rozpoznávání tváře daří na výbornou. V Česku máme zatím systém Digitální podoba osob. V podstatě jakákoliv fotografie tváře může být v rámci tohoto systému podrobena analýze a může dojít ke ztotožnění, konkrétně ke spárování s občanským průkazem či pasovým dokladem, kterými je tato česká databáze „vykrmena“ (je jich zde téměř 20 milionů). Policie nicméně zatím tvrdí, že tento systém k automatizovanému ztotožňování lidí z demonstrací nepoužívá.

Bohužel, ztotožňovat lidi z českých demonstrací dnes může s určitou mírou úspěšnosti de facto každý díky webové stránce PimEyes. Bez ohledu na to, jak moc hrnete do digitálního prostoru fotky vy sami, na internetu se patrně vaše tvář již někde povaluje. Stalo se totiž smutným standardem, že se vizuálně zvěčňují festivaly, komunitní setkání, ale i demonstrace – tedy setkání ve veřejném prostoru, kde máte jen pramalou možnost ovlivnit, zda vás člověk dokumentující danou akci zahrne do svého záběru, či nikoliv.

Obrázky z těchto akcí se pak ocitají v internetových galeriích či přímo v článcích. A z těchto zdrojů je do obřích databází nasávají právě „vyhledávače fotek“, jako je PimEyes. Po zadání tváře (vložení jedné fotky) vám pak systém vyplivne, na jakých dalších fotkách danou tvář identifikoval. Zatímco databázi ClearView, která schraňuje již čtyři desítky miliard obličejů a aktuálně se úspěšně vyhýbá monstrózním pokutám, využívají primárně bezpečnostní složky, zmíněná služba PimEyes je v určité míře dostupná každému.

PimEeys má přitom podle tvůrců sloužit primárně k ochraně soukromí, tedy k tomu, abyste vy sami zjistili, kde se vaše tvář povaluje, a mohli ji případně odstranit: právě takové užití je ostatně v podmínkách služby vymezeno. Páky na to, zda skutečně hledáte sami sebe, však pochopitelně PimEyes nemá.

Šachové turnaje i laserové úsměvy

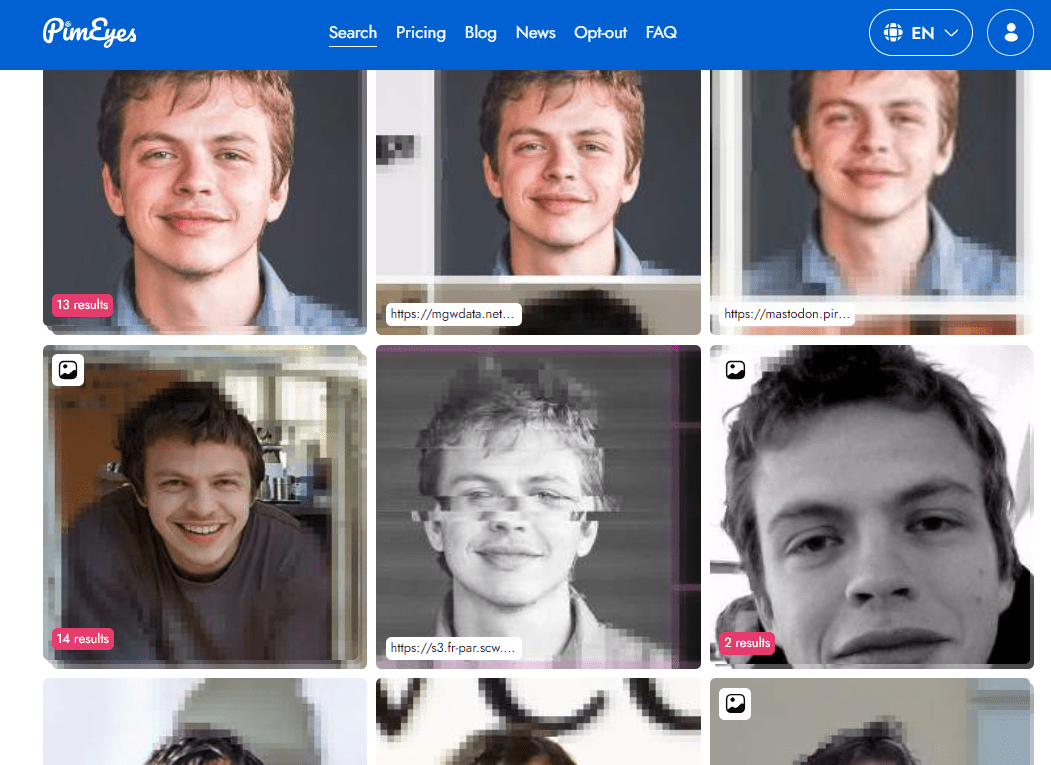

Pro účely tohoto článku jsem placenou verzí PimEyes namátkově prohnal několik desítek fotek z demonstrací, které se v Česku uskutečnily v posledních týdnech. Šlo zejména o fotografie spojené s akcemi klimatického hnutí či o obrázky z demonstrací na podporu Palestiny či Izraele. Zhruba u každé třetí osoby mi PimEyes ukázal další fotografie s její tváří. Velmi rychle jsem se přistihl při pohledu na desítky let staré fotografie z mejdanů z období puberty, školních výletů, pracovních team buildingů na laser game, ale i z šachových turnajů. Doslova na pár kliknutí jsem se v některých případech dostal ke jménu dané osoby a zjistil, kde aktuálně pracuje. Dodržme nicméně podmínky PimEyes a pojďme se podívat, jak to funguje, na praktickém příkladu fotek autora článku. Takto to vypadá poté, co jsem do systému nahrál svoji fotku:

Na prvních řádcích vidíme, že systém odhalí několik míst, kde je zadaná fotka umístěná (to umí třeba i Google Lens). Další řádek už nám ukazuje jiné fotky, na kterých je má tvář – za upozornění stojí, že systém rozpozná moji tvář i ve chvíli, kdy je lehce „zprasená“ efektem. U dalších řádků to začíná být ještě zajímavější. Fotka vlevo uprostřed je z jakéhosi večírku letos v Bernu, a pokud mi paměť slouží, nejsem to já. Fotka vlevo dole, kde jsem s kudrnatými vlasy, je naopak téměř dvacet let stará a… jsem to skutečně já. Vyfotil ji jeden spolužák na chodbě školy, nahrál na Flickr a od té doby se nepříliš lichotivý obrázek potuluje kyberprostorem. A spolu s ním desítky podobně nereprezentativních fotek dalších lidí ze školy, kteří jsou dnes váženými ředitelkami organizací, lokálními politiky či novináři.

Do třetice všeho dobrého se podívejme na další řádky. I zde je zřejmá zvyšující se chybovost systému, zároveň zde však vidíme poslední obrázek, který není bez zajímavosti:

Je totiž ze závěrečného vyklízení Autonomního sociálního centra Klinika. To samo o sobě ale není tak zajímavé jako to, že moje tvář je ve skutečnosti zcela nepatrnou částí fotografie. Podíváme-li se na celou fotku (celá fotoreportáž vyšla na Alarmu a je zde), vidíme, že jsem se k celé situaci doslova namanul.

Co z uvedeného rozboru vyplývá? Nástroje na biometrické rozpoznávání mohou být hodně nepřesné – a zároveň až děsivě přesné.

Tak jsem byl na demošce, no a co?

Existence podobného systému bude někoho znepokojovat, jinému bude ukradená. Záleží na tom, jak bohatá je vaše datová stopa. Někdo nenajde na PimEyes po zadání své tváře zhola nic. Záležet bude i na věku. Soukromí si zpravidla váží spíše starší lidé, které už doběhla historie a seznali tak, že fenomenální nápady z puberty (účes, tetování, aktivismus) po dvaceti letech zase tak fenomenální nejsou – nebo nepřipadají tak suprové zaměstnavateli, který si nás před pohovorem proklepává.

Ostatně právník Jiří Matzner v říjnu 2021 pro časopis Euro prohlásil: „Některé firmy nevyžadují od kandidátů žádný životopis, protože zhruba 70 procent z nich je upravených či zcela vymyšlených, radši si personalisté pomocí vhodného softwaru oskenují kandidáta na sociálních sítích. Vidí, kdo přijde, jaké má názory, jestli se vůbec hodí do komunity dalších zaměstnanců, jestli smýšlí obdobně, co preferuje, takže je pak úplně jedno, co řekne na pohovoru.“

U nalezených fotek s vaší tváří nejde ale jen o zabrušování do hluboké historie, které vás diskvalifikuje z pohovoru. Velký počet fotek s vaší tváří umožňuje také generování falešných fotek, které mohou být zneužity k diskreditaci či k vytvoření virtuálního profilu, který bude vytvářet dojem, že jste jeho autory. Již dnes často dochází k vytváření falešného porna a problém se týká i Česka. Spolehlivá ochrana proti tomu přitom zatím téměř neexistuje.

Co s tím? Můžete se snažit nebýt hlavní tváří protestů, vyhýbat se objektivům či nepřispívat do podobných šmírovacích systémů nahodilým šířením a sdílením fotek. Na vánočních večírcích se můžete vyhýbat hromadnému focení, na rodinných oslavách můžete apelovat na příslušníky, ať fotky veřejně nesdílejí. Pokud máte děti a nechcete jim připravit temnou digitální budoucnost, můžete se pustit do nepříjemných bitev a odmítat podepisování souhlasů s focením. Je to možné, ale je to aktivita pro otrlé: jako rodič budete pro školu za otravný hmyz a vaše děti se pak mohou cítit vyčleněné z kolektivu, pokud správně neporozumí tomu, proč stojí při focení v koutě. Opatrnost je na místě také, co se týče tetování. Přímo na kresby na těle a následnou identifikaci se totiž některé systémy zaměřují.

Domlouvání demonstrace

Pojďme se nyní podívat na komunikační aplikace, které dozajisté budete využívat, pokud nějakou demonstraci či občanskou aktivitu budete organizovat. Nestojíte-li o to, aby se vaše soukromá a citlivá komunikace stala v blízké době veřejnou, je dobré toto riziko minimalizovat, nejlépe využitím nástrojů, které mají koncové, tedy „end-to-end“ šifrování (E2EE).

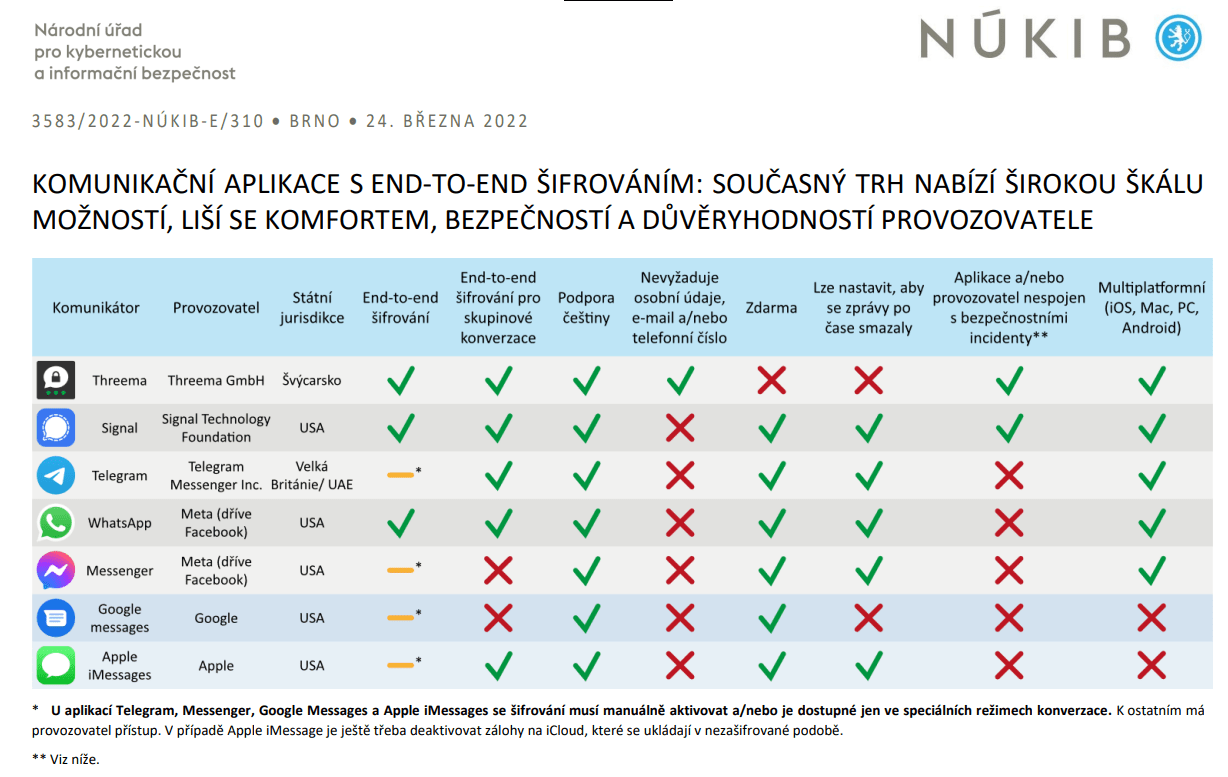

V prvním dílu tohoto seriálu jsme již zmínili, že zlatým standardem privátní komunikace je v současné době Signal. Používají ho novináři, když chtějí utajit svůj zdroj, aktivisté, ale třeba i ministr vnitra Vít Rakušan, který aplikaci a šifrování obecně letos v září udělal mimoděk obrovskou reklamu, když správně prohlásil, že „používá-li člověk šifrovaný telefon, automaticky to neznamená, že je mafián“.

Proč je vlastně Signal takový hit a co dělá jinak? Koncové šifrování mají přece i komunikační nástroje jako WhatsApp, Telegram či Threema. Signal (stejně jako Threema, která je však placená) pamatuje i na metadata, tedy na informace o tom, kdo s kým a kdy komunikoval. Už tato samotná informace totiž může účastníky komunikace za určitých okolností poškodit. Signal prakticky žádná metadata o aktivitách uživatelů neukládá, na rozdíl od WhatsAppu, který je pilně sbírá, a může je párovat s údaji z Facebooku či jiných platforem ze sítě Meta.

Dalším důvod, proč je Signal tak trochu „lovebrand“, je ten, že je vyvíjen a poskytován neziskovou organizací Signal Foundation, a nikoli komerční firmou. Financován je z darů, grantů a dobrovolných příspěvků svých uživatelů. Jeho provoz přitom stojí ročně více než deset milionů dolarů! Jako poslední pečeť kvality zmiňme hitparádu českého Národního úřadu pro kybernetickou a informační bezpečnost, ve které Signal vyhrál.

VPN: která je ta pravá?

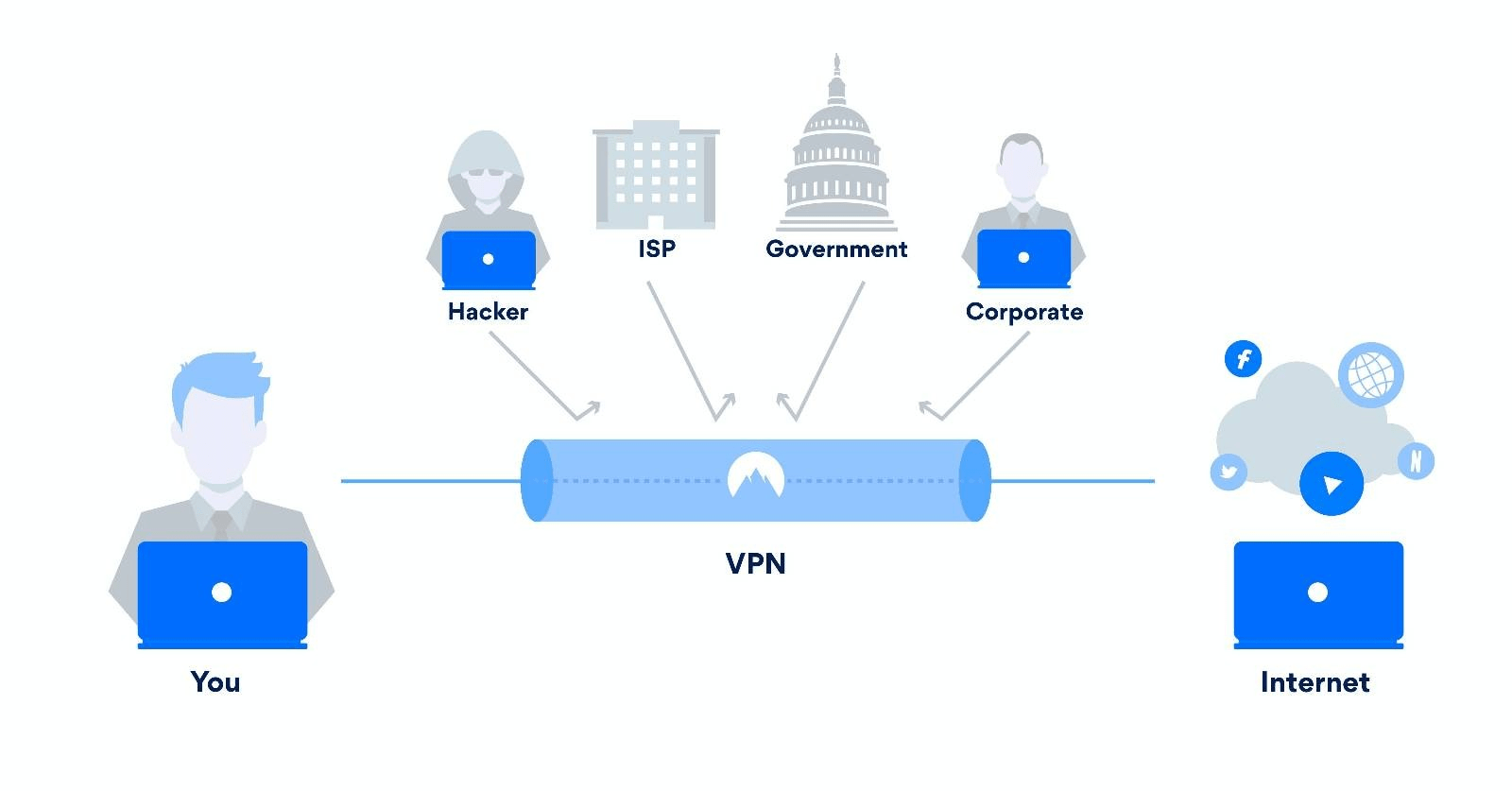

Komunikační aplikace je však samozřejmě pouze jeden nástroj. Při organizaci či domlouvání občanských aktivit se patrně nevyhnete internetu jako takovému. Jak dosáhnout toho, aby nebyly online aktivity spojené přímo s vaší IP adresou? Řešení existuje a jmenuje se VPN, neboli „virtual private network“. Jedná se o službu provozovanou dnes mnoha komerčními poskytovateli, která dovoluje přistupovat na internet přes síť serverů, do které se uživatel dostává prostřednictvím „tunelu“, v němž je obsah komunikace zašifrovaný. Až z této virtuální sítě se uživatel dostává k požadovanému internetovému zdroji, obvykle webové stránce.

Použití VPN přináší mnoho výhod. V první řadě zůstane vaše procházení webem ukryto před zraky poskytovatele internetového připojení. Ten v případě použití VPN pouze vidí, že jste byli online a na VPN serveru, nemá ovšem oproti normálu vůbec žádnou informaci o tom, co jste prostřednictvím tohoto připojení navštívili. Web, na který přes VPN přistupujeme, zase nevidí naší domovskou IP adresu, a má tak značně ztíženou identifikaci lokace, ze které přicházíme. Namísto naší IP adresy vidí IP adresu VPN serveru – ten však používá mnoho dalších uživatelů.

Připojení přes VPN významně zvyšuje naši bezpečnost ve chvíli, kdy se na internet musíme připojit přes zdroj s pochybnou úrovní bezpečnosti, typicky veřejný wifi hotspot, například v kavárně či ve vlaku. U těchto sítí totiž hrozí napadení hackery, kteří mohou během tohoto připojení odcizit senzitivní data nebo napadnout počítač škodlivým softwarem. VPN toto nebezpečí díky šifrování připojení značně redukuje. Připojení přes VPN server je obzvlášť důležité pro aktivní občany v totalitních zemích, protože dovoluje uživateli obejít vládní cenzuru a jiné lokační restrikce. Uživatelé ze zemí, jako je Čína nebo Rusko, se takto mohou přes VPN dostat k zahraničním webům, které jsou na jejich domovském internetu blokovány.

Používání VPN má ale i své nevýhody. Oproti normálnímu internetovému připojení je VPN spojení obvykle pomalejší, u dobrého poskytovatele VPN nicméně nijak drasticky. Řada webů také přístup přes některé VPN blokuje (zejména proto, že VPN anonymitu využívají také kyberzločinci pro své útoky), obvykle lze ale najít způsoby, jak toto omezení obejít. Za VPN je také třeba platit, byť se obvykle nejedná o příliš velký výdaj.

Konečně je třeba říct, že používání VPN přináší často falešný pocit plného online soukromí a bezpečí. Například je dobré si uvědomit, že i když web nevidí naši domovskou IP adresu, může mít stále díky „browser fingerprintingu“ (otisku prohlížeče) jednoznačný identifikátor našeho zařízení, pro který schraňuje data a který může jednoho dne spárovat on či nějaký jiný subjekt s naší pravou identitou. Stejně tak nás VPN neuchrání před problémy plynoucími například z nezabezpečené emailové komunikace či nezodpovědného nakládání s hesly – pro eliminaci těchto nebezpečí je třeba VPN kombinovat s dalšími ochrannými prostředky.

VPN od Mikýře nebo Janka Rubeše

Ve chvíli, kdy se rozhodnete VPN používat, nastane zásadní problém: vybrat tu pravou. Ne že by nabídka byla chudá, je naopak až přespříliš bohatá. Už jste si možná taky všimli, kolik reklamních nabídek na zaručeně nejvýhodnější VPNku dnes na webu koluje. V Česku jsou reklamy na VPN součástí tvorby oblíbených internetových tvůrců, jako je třeba Mikýř či Janek Rubeš.

V první řadě je třeba zavrhnout jakoukoli VPN nabízenou zdarma. Zdarma totiž v daném případě znamená, že provozovateli VPN obvykle platíte informacemi o svých online aktivitách. Za bezplatnými VPN službami se také často skrývají kyberzločinci, kteří například mohou uživatelovo zařízení infikovat škodlivým softwarem.

V případě komerčních VPN existují různá srovnání jednotlivých služeb. Zde je třeba se mít opět na pozoru, protože mnohý nezávisle se tvářící recenzentský server může být provozován poskytovatelem VPN služby, která pak vychází v recenzích daného serveru jako nejlepší. Každopádně za nezaujaté a na ochranu soukromí zaměřené lze označit recenze a srovnání na serveru RestorePrivacy. Dobré rovněž je, pokud se VPN služba může pochlubit nezávislým auditem, který ověří, zda její tvrzení o privátnosti a zabezpečení odpovídají realitě.

Které VPN tedy dnes vychází z nezávislých srovnání nejlépe? U RestorePrivacy jsou dnes v čele žebříčku NordVPN, Surfshark, ExpressVPN, Proton VPN a IPVanish. I když jsou základními funkcemi tyto služby identické, liší se jak cenou, tak škálou nabízených doplňkových nástrojů. Tu pravou si tedy vyberte podle svých aktuálních potřeb.

Závěrem ještě jeden tip týkající se eliminace onoho falešného pocitu online soukromí. Pokud vyrazíte do terénu s mobilem, nestačí, že máte zapnutou dobře fungující VPN. Rozhodně si nezapomeňte vypnout wifi a bluetooth připojení a zapněte je pouze v případě, že je opravdu potřebujete. Skrze zapnuté wifi a bluetooth si totiž vaše zařízení vyměňuje neustále informace se všemi přípojnými body, které se nacházejí ve vaší blízkosti, přičemž mnohý tento bod může informaci o vašem zařízení uložit do nějaké databáze.

Tor: temný web a anonymita s otazníky

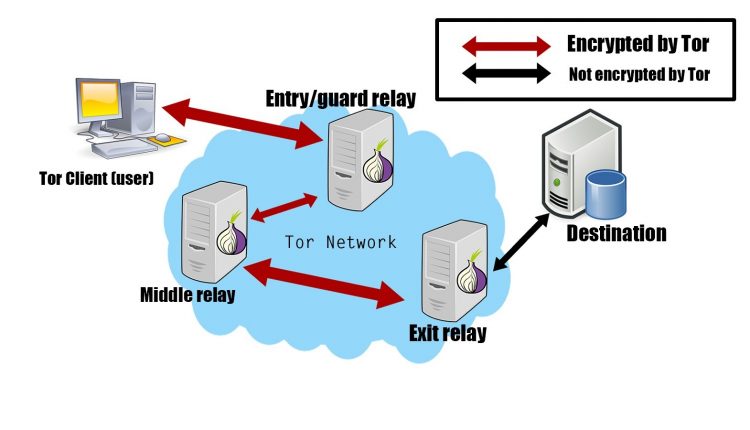

Jinou možnost skrytého procházení webem poskytuje technologie Tor čili „The Onion Router“. Jejím prostřednictvím přistupuje uživatel k internetovým zdrojům skrze síť serverů provozovanou anonymními dobrovolníky. Po připojení do této sítě (obvykle s pomocí speciálního prohlížeče) se uživatel k cílovému zdroji „proskáče“ přes několik serverových uzlů – metaforicky jakoby projde několika slupkami, odtud tedy „cibule“ v názvu technologie. Tato cesta by měla opět zajistit, že poskytovatel internetového připojení neví, co navštěvujete (ale ví, že používáte Tor), a cílový server neví, ze které původní IP adresy jste přišli.

Tor prohlížeč a síť lze použít i k návštěvám normálních webů, zde se ale uživatel potýká s řadou omezení, jako je nízká rychlost připojení, omezení funkcionality stránek a také časté blokování ze strany samotných webů, a to z obdobných důvodů jako v případě VPN. Mnohem obvyklejší je použití Tor k brouzdání sítí speciálních serverů označovaných jako „onion služby“. Na nich umístěné zdroje, tedy webové stránky a další typy souborů, jsou adresovány prostřednictvím kryptických názvů s koncovkou .onion a nejsou přímo zobrazitelné v normálním webovém prohlížeči.

Mnoho onion services patří do sféry temného webu, který se povětšinou týká nejrůznějších nelegálních činností. Díky tomu je Tor v mysli mnoha lidí spojen s kyberzločinem, terorismem, obchodem s drogami a zbraněmi či dětskou pornografií. Pro někoho jsou ovšem Tor a onion služby také cestou k informacím, které ve světě vládní kontroly a cenzury (a je zde naprosto lhostejné, o jakou vládu se jedná) nejsou jinak přístupné: přes Tor lze například přistupovat ke speciálním verzím zpravodajských webů a sociálních sítí (BBC, Facebook aj.), provozovaných jako onion služby pro uživatele z těch zemí, které mají jinak přístup k těmto službám zapovězen státní cenzurou. Projekt SecureDrop zase dovoluje pomocí Tor vytvořit anonymní spojení mezi novináři různých světových zpravodajských serverů a jejich zdroji, které chtějí zůstat v anonymitě.

Zarazí i pobaví fakt, že technologii stojící za Tor vytvořily instituce vlády USA. Tatáž vláda dodnes Tor významnou měrou kontroluje, ať už se to týká financování, spolupráce s vývojáři projektu, snahy o implementování „zadních vrátek“, infiltrace agenty či provozování řady Tor serverů. I kdybychom ale všechna tato fakty podložená nařčení ignorovali, je pravdou, že mnoho Tor serverů provozují kyberzločinci. Ti využívají zprostředkování spojení na Tor například k vydírání či infikování uživatelova počítače škodlivým softwarem.

Rozhodnete-li se přes všechny tyto výhrady Tor používat, máte k dispozici různé nástroje. Tím nejvíce zavedeným je Tor Browser, speciálně upravený klon prohlížeče Firefox. Vedle něj ale Tor brouzdání podporuje i prohlížeč Brave, který jsme doporučili v minulé části tohoto seriálu. Pokud jste si jej tedy instalovali pro privátnější a bezpečnější procházení normálním webem, můžete jej použít i pro Tor bez nutnosti instalovat si cokoliv nového. Dodejme však, že nejlepší ochrany dosáhnete s Tor v kombinaci s VPN.

PGP aneb záhada dvou klíčů

Nyní si povíme ještě o jedné formě privátní komunikace, využívající šifrovací technologii PGP čili „Pretty Good Privacy“. PGP zůstává i přes svoje stáří a složitost poměrně oblíbeným prostředkem při některých komunikačních scénářích. Konkrétně se to týká zejména situací, kdy chcete mít zabezpečení emailové komunikace zcela ve svých rukou, bez toho, že byste používali speciální službu či aplikaci. Dále je PGP používán při výměně důvěrných zpráv mezi novináři a jejich zdroji nebo při zabezpečené komunikaci ve státní správě či korporátní sféře.

PGP je šifrovací metoda, která je používána zejména k šifrování emailů, nicméně může být obdobně použita i se soubory, složkami či celými disky. Vedle toho zajišťuje formou digitálního podpisu ověřování pravosti odesilatele a obsahu emailu.

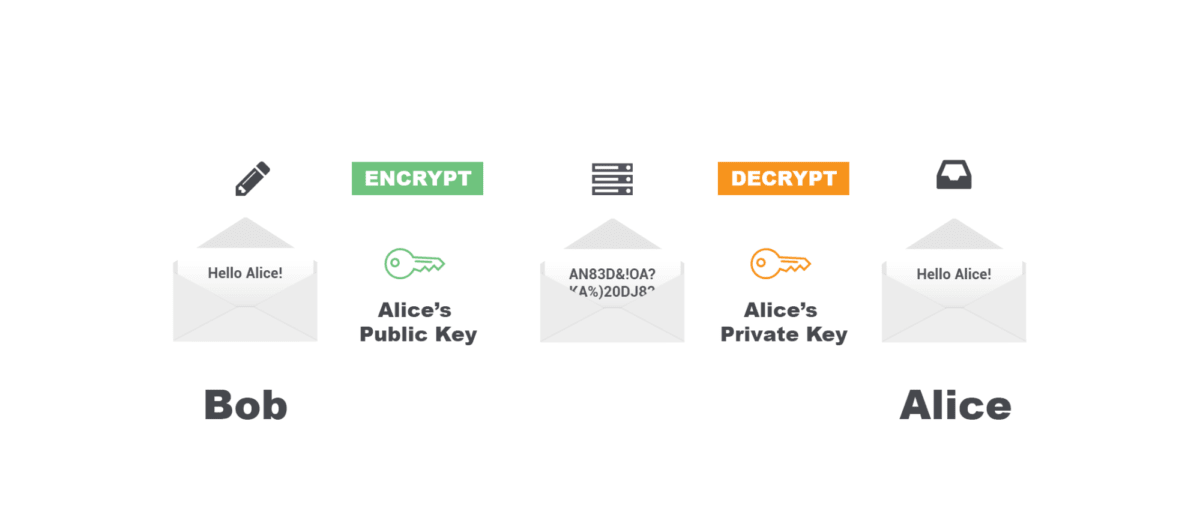

S určitou mírou zjednodušení lze říci, že šifrování pomocí PGP je založeno na systému páru klíčů, veřejného a soukromého. (Pod pojmem klíč se samořejmě nerozumí nic fyzického, jde o textový soubor se shlukem znaků, kterému porozumí jen příslušný software.) Veřejný klíč se používá k šifrování zpráv a může být libovolně distribuován, například vystaven na webu. Privátní klíč se používá k dešifrování zpráv zašifrovaných odpovídajícím veřejným klíčem a musí být vlastníkem pečlivě střežen. Pokud by se totiž dostal do rukou nepovolané osobě, může rozšifrovat všechny zprávy, které byly tímto klíčem dosud zašifrovány. A pokud by vlastník klíč smazal nebo ztratil, už si jím zašifrované zprávy nepřečte.

Použití veřejného klíče vysvětluje, proč se jedná o metodu oblíbenou v komunikaci mezi novináři a jejich zdroji. Novinář či redakce může totiž na webu vystavit svůj veřejný klíč, aby jej použil kdokoli, kdo si jej stáhne. (Jinou kapitolou ovšem je, z jaké emailové adresy pak tato osoba s novinářem komunikuje – použít privátní emailovou adresu odhalující pravou identitu zde může být bez nadsázky sebevražedné.) Zřejmě nejslavnějším příkladem takovéhoto použití jsou odhalení Edwarda Snowdena v roce 2013. Pokud pak chcete vidět, jak stránka s veřejnými klíči vypadá, můžete se podívat na The Guardian.

PGP je i po letech velmi dobrou šifrovací technologií, má ovšem i několik slabin. Jednu jsme již výše uvedli: zcizený či prolomený klíč dovoluje rozšifrovat všechny zprávy, které jím byly zašifrovány. Další významnou slabinou je, že v případě emailu šifruje PGP jen zprávu samotnou (text emailu a přílohy), a ne její metadata (předmět, odesílatel, příjemci, čas a datum odeslání). Musíte si tedy dávat zejména pozor na to, jaký má váš PGP šifrovaný email předmět. Pokud z něj ten, kdo email nějak zachytí či ukradne, pozná, že se v šifrovaném těle skrývá něco důvěrného, může to příjemci či odesilateli přinést problémy. Totéž platí o jiných metadatech, jako je seznam příjemců či doba odeslání.

PGP nemusí být testem inteligence, využít ho může každý

Jednu zásadní slabinu jste už asi poznali z předchozího výkladu: PGP je výborný, co se šifrování týče, ale značně náročný na pochopení a používání. Platí přitom, že nedostatečná znalost principů této technologie vede k tomu, že vy nebo komunikační partneři někde něco nastavíte či použijete špatně a vaše komunikace pak bude vše, jen ne pohodlná a privátní. Bez určitého ajťáckého nastavení mysli se tedy v daném případě obejdete jen stěží.

Není tedy divu, že dnes řada uživatelů raději než vlastní řešení využívá služby, které implementují PGP „pod pokličkou“ a nenutí uživatele rozumět všem těm technickým detailům (třeba Proton Mail), nebo sahá po řešeních, jež nabízejí alternativní šifrovací technologii (třeba služby společnosti Tuta, dříve Tutanota). Nicméně použití takovýchto služeb znamená za ně obvykle platit a také svěřit docela dost informací o své osobě a online komunikaci do cizích rukou.

Pokud se tedy rozhodnete PGP používat na vlastním hřišti, máte k dispozici v podstatě dvě cesty. První je nasazení PGP s emailovými klientskými aplikacemi, přičemž skalní ochránci soukromí preferují spíše open source řešení Thunderbird před komerčními produkty typu Microsoft Outlooku či Apple Mail. Z mnoha návodů, které pro daný typ nastavení kolují na internetu lze uvést český manuál z dílny Národního úřadu pro kybernetickou a informační bezpečnost zaměřený na prostředí Windows. Pro macOS je pak návod k dispozici třeba zde, pro Linux například tady.

Druhou cestu představuje použití doplňku pro webové prohlížeče Mailvelope. S jeho pomocí lze poměrně komfortně šifrovat zprávy v prostředí webových emailových služeb, jako jsou Gmail, Outlook, Yahoo či Zoho Mail. Návod k použití lze najít přímo na stránkách daného doplňku nebo též třeba na ProPrivacy.com. Ať už se rozhodnete pro jakoukoli cestu, zbývá vám ještě jeden úkol. Přesvědčit své partnery v komunikaci, že PGP je pro ně ta pravá metoda, a pomoci jim s odpovídajícím nastavením. Hodně štěstí…

Začal řešit ochranu soukromí, a nikdy neskončil

Pokud jste zdolali všechny tři díly našeho seriálu Nemám co skrývat, patrně vám již došlo, že ochrana soukromí je s měnícími se službami, zvyšujícími se nároky a proměnlivými kontexty nikdy nekončící bitva. V rámci tří dílů jsme postupně zvyšovali uživatelskou náročnost a ani jsme se nestihli dostat k tomu, jak by měl vypadat váš telefon v případě, že vám ho někdo (například kvůli účasti na „nevhodné“ demonstraci) vezme – tyto situace zmiňuje návod od Privacy International či od Electronic Frontiers Foundation.

Nevýhodou těchto návodů, stejně jako tohoto seriálu, je to, že za pár let budou neaktuální či dost možná zcela irelevantní. Budeme totiž čelit novým hrozbám – třeba rozsáhlým kamerovým systémům na rozpoznávání tváří, které si bohužel postupně klestí cestu evropskými metropolemi. Věříme však, že tento seriál byl aktuálně nejen užitečný, ale také poskytl určité výchozí pozice, díky kterým budeme schopni psát i návody a manuály budoucí. Třeba právě návody na to, jak si zachovat soukromí a svobodu ve městech budoucnosti prošpikovaných „chytrými“ kamerami.

Autor pracuje v organizaci Iuridicum Remedium, jejíž dobrovolníci se na vzniku textu spolupodíleli.

Text vznikl v rámci projektu Nemám co skrývat, financovaného asociací European Digital Rights (EDRi).